Publié le 12/05/2017

Internet, un réseau de plus

Popularisé dans les années 1990, Internet est aujourd'hui un outil quotidien tombé dans la banalité des usages de la plupart des gens. Pourtant son évolution fut longue et laborieuse, et son avenir pose encore question face aux abus de piratage, de surveillance ou encore de contrôle institutionnel dont la toile est aujourd'hui l'objet.

Les réseaux de communications : une aspiration de longue date

L'extensions d'un réseau de communication s’est essentiellement réalisé à partir des guerres et du commerce depuis l’Antiquité. Peu à peu, les cités sont devenues des en-droits, c’est-à-dire des lieux régis par le droit en opposition avec l’extérieur caractérisé comme des ex-droits. Au Moyen Age, la création des universités permet des rassemblements et des liens avec l'extérieur. L’Eglise est alors lieu de communication privilégié via son art sacré, ses sculptures et ses vitraux. Par l'émergence de ces lieux communs, on observe de plus en plus d’échanges entre cours. Sans oublier la création de l’imprimerie en 1454, engendrant la diffusion de la Bible et, plus tard, la création de la Presse par Renaudot en 1630.

La poste, à partir du XVIIème siècle, est organisée à cheval, selon des relais disposés toutes les quatre ou six lieux (1 lieue = 5,5 km). Le maître des postes est aubergiste, hôtelier et exempte d’impôts ; c’est un homme important. La loi du 10 juin 1829 incite à recruter 5 000 facteurs pour distribuer le courrier en zone rurale couvrant 250 000 km détournés de campagne. Les ponts deviennent très importants pour favoriser la circulation des messages, donc la fluidité du réseau postal.

Au XIXème siècle se produit l’extension du réseau ferroviaire. Très vite émerge aussi le télégraphe, inventé par Samuel Morse qui met au point le code binaire (composé d’un signal court et d’un long). Le 14 juillet 1876 marque la fusion entre la Poste, le télégraphe et le téléphone (PTT). De là découlent la radio, la télévision et le minitel (à partir de 1980 en France, qui occupe 65 milles foyers au début des années 1990 – fermeture le 30 juin 2012) ; puis d'Internet, qui se révèle en quelques sortes une fusion de ces réseaux, pour le meilleur ou pour le pire...

Internet, utopie ou dystopie ?

A l'instar de nombreuses innovations, Internet découle de 3 nobles idées, que l'on peut associer aux auteurs suivants :

- Francis Bacon, La nouvelle Atlantide, XVIIème siècle : les Savoir est une méthode que l’on mobilise de façon pertinente.

- Paul Otlet et le Mundaneum (1934) : Si l’on voulait classer toutes les informations du monde, il faudrait tout automatiser ; c’est ce qui se réalise aujourd’hui avec le numérique.

- Borges, La bibliothèque de Babel, (1941) : Constat que toute l’information est là mais mal indexé. C'est ici qu'intervient Vannevar Bush, As we may think, (1945) qui évoque la nécessité d’un système automatisé. Il imagine la navigation d’une page d’un livre à la page d’un autre livre ; c’est ce que l’on retrouve aujourd’hui avec le lien hypertexte.

Pau après, Marshall McLuhan, The Medium is the Message, (1967) : Le village planétaire, ou village global (en anglais Global Village), qualifie les effets de la mondialisation, des médias et des technologies de l'information et de la communication dans lequel tout le monde serait en interconnexion constante. Rappelons que nous sommes, à cette époque, dans un contexte de guerre froide dans lequel plane la menace de guerre nucléaire. La nécessité est donc grande de distribuer de l’information, besoin d’un infrastructure décentralisée.

Le projet Arpanet est lancé. ARPANET (acronyme anglais de « Advanced Research Projects Agency Network », souvent typographié « ARPAnet ») est le premier réseau à transfert de paquets développé aux Etats-Unis par la DARPA (La Defense Advanced Research Projects Agency. Il s'agit d'une agence du département de la Défense des Etats-Unis chargée de la recherche et du développement des nouvelles technologies destinées à un usage militaire. Le projet fut lancé en 1969 et la première démonstration officielle date d'octobre 1972.

Le concept de transfert de paquets (packet switching), qui deviendra la base du transfert de données sur Internet, était alors balbutiant dans la communication des réseaux informatiques. Les communications étaient jusqu'alors basées sur la communication par circuits électroniques, telle que celle utilisée par le réseau de téléphone, où un circuit dédié est activé lors de la communication avec un poste du réseau.

En face, les hippies, antimilitaristes, veulent s’approprier les techniques parce qu’elles ne doivent pas appartenir seulement aux militaires.

John Perry Barlow, un des fondateurs de l'Electronic Frontier Foudation, rédige la Déclaration d’indépendance du cyberespace, le 8 février 1996 à Davos en Suisse. Il soutient l'idée qu'aucun gouvernement (ou qu'aucune autre forme de pouvoir) ne peut s'imposer et s'approprier Internet, alors en pleine extension. Il a été écrit en partie en réponse à l'adoption de la Loi sur les télécommunications de 1966 aux Etats-Unis. Voici les débuts de cette déclaration consultable sur le Net :

Gouvernements du monde industriel, vous géants fatigués de chair et d’acier, je viens du Cyberespace, le nouveau domicile de l’esprit. Au nom du futur, je vous demande à vous du passé de nous laisser tranquilles. Vous n’êtes pas les bienvenus parmi nous. Vous n’avez pas de souveraineté où nous nous rassemblons.

Nous n’avons pas de gouvernement élu, et il est improbable que nous en ayons un jour, aussi je ne m’adresse à vous avec aucune autre autorité que celle avec laquelle la liberté s’exprime. Je déclare l’espace social global que nous construisons naturellement indépendant des tyrannies que vous cherchez à nous imposer. Vous n’avez aucun droit moral de dicter chez nous votre loi et vous ne possédez aucun moyen de nous contraindre que nous ayons à redouter.

Les gouvernements tiennent leur juste pouvoir du consentement de ceux qu’ils gouvernent. Vous n’avez ni sollicité ni reçu le nôtre. Nous ne vous avons pas invités. Vous ne nous connaissez pas, et vous ne connaissez pas notre monde. Le Cyberespace ne se situe pas dans vos frontières. Ne pensez pas que vous pouvez le construire, comme si c’était un projet de construction publique. Vous ne le pouvez pas. C’est un produit naturel, et il croît par notre action collective.

Vous n’avez pas participé à notre grande conversation, vous n’avez pas non plus créé la richesse de notre marché. Vous ne connaissez pas notre culture, notre éthique, ni les règles tacites qui suscitent plus d’ordre que ce qui pourrait être obtenu par aucune de vos ingérences.

Vous prétendez qu’il y a chez nous des problèmes que vous devez résoudre. Vous utilisez ce prétexte pour envahir notre enceinte. Beaucoup de ces problèmes n’existent pas. Où il y a des conflits réels, où des dommages sont injustement causés, nous les identifierons et les traiterons avec nos propres moyens. Nous sommes en train de former notre propre Contrat Social. Cette manière de gouverner émergera selon les conditions de notre monde, pas du vôtre. Notre monde est différent.

Le Cyberespace est fait de transactions, de relations, et de la pensée elle-même, formant comme une onde stationnaire dans la toile de nos communications. Notre monde est à la fois partout et nulle part, mais il n’est pas où vivent les corps.

Nous constatons ici que le rêve d’un Internet conçut tel un nouvel espace utopique de non-droit, de non-politique, se révèle aujourd’hui presque totalement évanoui…

La fin de l'utopie Internet

Inventé au départ par des utopistes aux connotations de « hippies », Internet va très vite contribuer du soutien militaire pour des raisons de financement. Au départ, Internet cherche à simplifier la communication et augmenter la puissance de calcul.

En Europe on refuse de s’y associer car on veut développer un autre réseau : le X.25. X.25 est un protocole de communication normalisé par communication de paquets en mode point par point offrant de nombreux services. Il s'agit du minitel. Après avoir été exploité, en France, par la société Transpac filiale de France Télécom qui en détenait le monopole, c'est sous sa nouvelle dénomination Orange Business Services que la commercialisation et la maintenance en a été assuré jusqu'en juin 2012, date de fin d'exploitation technique et commerciale. Cette fermeture a entrainé l’arrêt des services minitel qui s'appuyaient sur ce réseau X.25.

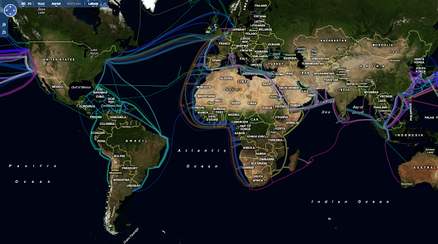

C'est le protocole TCP IP qui va unir l’acheminement de paquets à travers un seul réseau mondialisé. Alors il va falloir des câbles, beaucoup de câbles. Le réseau va s’unifier et les câbles s’étendre sur le monde, et même sous la mer.

Les câbles sous-marins assurent 99% du trafic mondial de données.La câble est solidement tressé, et entouré d'une couche isolante. Objectif : résister 25 ans au fond des océans, pour assurer une bonne connexion à chaque habitant.Une fois déposé au fond de l'eau, le câble est ensuite enterré pour être protégé. Coût de l'opération : plus de 700 millions d'euros pour relier un continent à un autre.

A la fin des années 1980, l’argent commence à manquer pour développer le réseau, et la connexion concerne essentiellement l’armée et les universités. Alors il faut se tourner vers le grand public. C’est là que les fournisseurs d’accès apparaissent.

Emerge alors un clash dans les universités car le réseau n’est plus uniquement associé au savoir ; il est désormais affilié à des intérêts économiques. A partir de 1994-1995, l’essor des PC (dont les prix diminuent et la puissance augmente) va permettre de poursuivre et intensifier l’Infrastructure Internet et prendre l'aspect que nous lui connaissons aujourd'hui dans nos foyers. Devenu un espace de communication et de marché à l'échelle mondiale, que reste-t-il de l'idée bienfaitrice du web ?

La surveillance Internet

Les cookies

Le cookie est l'équivalent d'un petit fichier texte stocké sur le terminal de l'internaute. Existants depuis plus de 20 ans, ils permettent aux développeurs de sites internet de conserver des données utilisateur afin de faciliter leur navigation et de permettre certaines fonctionnalités. Les cookies ont toujours été plus ou moins controversés car contenant des informations personnelles résiduelles pouvant potentiellement être exploitées par des tiers.

Étant de simples fichiers texte, les cookies ne sont pas exécutables. Ils ne sont ni des logiciels espions ni des virus, bien que des cookies provenant de certains sites soient détectés par plusieurs logiciels antivirus parce qu'ils permettent aux utilisateurs d'être suivis quand ils ont visité plusieurs sites. La plupart des navigateurs récents permettent aux utilisateurs de décider s'ils acceptent ou rejettent les cookies. Les utilisateurs peuvent aussi choisir la durée de stockage des cookies. Toutefois, le rejet complet des cookies rend certains sites inutilisables. Par exemple, les paniers d'achat de magasins ou les sites qui exigent une connexion à l'aide d'identifiants (utilisateur et mot de passe).

Les cookies sont créés lorsque le navigateur d'un utilisateur charge un site web spécifique. Le site web envoie des informations au navigateur, puis ce dernier crée

alors un fichier texte. A chaque fois que l'utilisateur revient sur le même site web, le navigateur extrait et envoie ce fichier vers le serveur du site web. Les cookies informatiques sont créés non

seulement par le site web qui est consulté par l'utilisateur, mais également par d'autres sites web qui gèrent des publicités, des widgets ou d'autres éléments sur la page en cours

de chargement. Ces cookies règlementent la manière dont les publicités apparaissent ou la manière dont les widgets et d'autres éléments fonctionnent sur la page.

Les serveurs des sites web mettent en place des cookies pour aider à identifier l'utilisateur si ce dernier se connecte à une zone sécurisée. Les informations de connexion sont stockées dans un cookie afin que l'utilisateur puisse entrer sur le site web et le quitter sans avoir à ressaisir les mêmes informations d'identification encore et encore.

Les cookies de session sont également utilisés par le serveur pour stocker des informations sur les activités de l'utilisateur sur les pages afin que ce dernier puisse facilement reprendre là où il s'était arrêté sur les pages du serveur. Par défaut, les pages web n'ont pas réellement de "mémoire". Les cookies disent au serveur quelle page afficher à l'utilisateur afin que ce dernier n'ait pas à s'en souvenir ou qu'il n'ait pas à reparcourir tout le site. Les cookies agissent comme un "marque-page" sur le site. De la même manière, les cookies peuvent stocker des informations de commande nécessaires pour faire fonctionner les paniers d'achat au lieu d'obliger l'utilisateur à se souvenir de tous les articles qu'il a placé dans son panier.

Les cookies, qu'ils soient persistants ou de suivi, sont également utilisés pour stocker les préférences de l'utilisateur. De nombreux sites web permettent à l'utilisateur de personnaliser la manière dont les informations sont présentées via les mises en page ou les thèmes du site. Ces changements permettent de naviguer plus facilement sur le site et/ou de laisser l'utilisateur laisser "sa marque" sur le site.

Les cookies ne sont PAS des virus. Les cookies utilisent un format de texte brut. Il ne s'agit pas de morceaux de code compilés, donc ils ne peuvent pas être exécutés ou s'exécuter automatiquement. Ainsi, ils ne peuvent pas créer de copies d'eux-mêmes et s'étendre à d'autres réseaux pour s'exécuter et se copier. Etant donné qu'ils ne peuvent pas exécuter ces actions, ils sortent de la définition standard des virus.

Pourtant, les cookies PEUVENT être utilisés à des fins malveillantes. Etant donné qu'ils stockent des informations sur les préférences et sur l'historique de navigation d'un utilisateur, à la fois sur un site spécifique et en cas de navigation sur plusieurs sites, les cookies peuvent être utilisés pour agir comme des logiciels espions. De nombreux produits anti-logiciels espions sont bien conscients de ce problème et signalent régulièrement des cookies en tant que candidats pour une suppression après des analyses standards pour trouver des virus et/ou des logiciels malveillants.

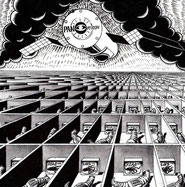

Cookies et Panopticon

Le Panopticon est un type d'architecture carcérale imaginée par le philosophe utilitariste Jeremy Bentham et son frère, Samuel Bentham, à la fin du XVIIIe siècle. L'objectif de la structure panoptique est de permettre à un gardien, logé dans une tour centrale, d'observer tous les prisonniers, enfermés dans des cellules individuelles autour de la tour, sans que ceux-ci puissent savoir s'ils sont observés. Ce dispositif devait ainsi créer un « sentiment d'omniscience invisible » chez les détenus. Le philosophe et historien Michel Foucault, dans Surveiller et punir (1975), en fait le modèle abstrait d'une société disciplinaire, axée sur le contrôle social.

Figure 4. Panopticon

Un parallèle serait donc envisageable entre le panopticon et la surveillance par cookies, mais on ignore en quelle proportion. A quel point sommes-nous surveillés ? Quelle masse d’informations personnelles est-elle recueillie ?

Quoi qu’il en soit, la surveillance est aujourd’hui légitimée pour des raisons économiques (publicité), informationnelles (personnalisation des internautes), sécuritaires (cybercriminalité).

En contrepartie, il existe des logiciels pour maîtriser la surveillance, et savoir qui vous observe : Ghostery.

L'affaire Snowden

Les écoutes de la NSA ne concernent pas que de dangereux criminels. Loin de là… L'agence américaine d'interception des communications surveillerait en fait beaucoup plus d'utilisateurs ordinaires d'internet, y compris des Américains, que d'étrangers désignés légalement pour cibles, affirme le Washington Post.

Neuf détenteurs de comptes numériques sur 10 "ne sont pas des cibles désignées au préalable mais prises dans le filet que l'agence a mis en place pour le compte de quelqu'un d'autre", affirme le journal au terme d'une enquête de quatre mois effectuée sur des données de la NSA fournies par l'ancien consultant de l'agence, Edward Snowden.

L'étude porte sur quelque 160.000 courriels et messages instantanés ainsi que sur 7.900 documents issus de plus de 11.000 comptes en ligne, interceptés au cours du premier mandat du président Barack Obama (2009-2012).

Près de la moitié des dossiers surveillés "comprennent des noms, des adresses de courriels ou d'autres détails que la NSA cite comme appartenant à des citoyens ou des résidents américains". La NSA a masqué ou "minimisé" plus de 65.000 références pour protéger la vie privée d'Américains, mais le Washington Post a trouvé près de 900 adresses de courriels non masquées qui pourraient être celles de citoyens américains.

Selon le journal, la National Security Agency a aussi pris dans ses filets des documents que les analystes qualifient d' "inutiles", portant sur "des histoires d'amour et de ruptures, des relations sexuelles hors mariage, des maladies mentales, des conversions politiques et religieuses, des détresses financières ou des espoirs déçus".

Le programme américain "Prism" d'interception des communications des étrangers sur internet est légal et utile dans la lutte contre le terrorisme, conclut une commission indépendante dans un rapport publié mardi, fruit d'une enquête déclenchée par les révélations d'Edward Snowden en 2013.

"La commission conclut que la collecte Prism est clairement autorisée par la loi", écrit en conclusion d'un rapport préliminaire de 196 pages la commission Privacy and Civil Liberties Oversight Board (PCLOB), constituée de cinq membres et chargée par le Congrès et le président Barack Obama d'enquêter sur la légalité et la constitutionnalité de plusieurs programmes de surveillance de l'Agence nationale de sécurité (NSA), où travaillait Edward Snowden.

Prism permet aux analystes de la NSA d'intercepter les communications électroniques de personnes étrangères et qui se situent vraisemblablement, selon la NSA, à l'étranger. Selon les documents d'Edward Snowden, Facebook, Google, Microsoft, Apple, AOL, Skype et Yahoo font partie du programme ; les sociétés ont nié donner un accès direct à leurs serveurs.

Les frontières numériques

Malgré l'aspect mondial du réseau Internet, des limites à son universalité sont là. La première barrière est la langue . L'anglais n'est pas dans les mains de tout le monde et sans un même langage pour communiquer, un réseau ne fonction pas. La seconde barrière réside dans les usages des internautes. dont l'ouverture vers l'inconnu n'est pas la priorité. Dans la majorité des cas, la fréquentation, que ce soit dans la vie quotidienne hors du web et dans le web, se fait avec des gens proches de soi socialement et spirituellement. La vie du web reflète finalement celle en société. De plus, les disparités culturelles et la consommation de choses associés à nos goûts mènent les internautes à des bulles de personnalisation.

Internet n’est donc pas hors du monde et n’a rien d’une révolution, il fait partie du monde comme un outil supplémentaire de communication, de partage et d’information.

Notons qu’Internet est scindé entre une partie indexée et une autre opaque (Deep web) qui en représente près de 99,97%. L'accès au web, aux données qui le composent, est donc limité, ce qui renforce la notion de contrôle dont il fait l'objet. Le rêve d’une harmonie d’échange dans une forme de liberté universelle et paisible du web s’estompe ainsi jusqu’à disparaître (face aux atrocités dont le deep web pululle, cela n'est peut-être pas une mauvaise chose. Mais un filtre reste un filtre, et cela va à l'encontre de l'utopie Internet évoquée en amont) . Cependant, le militantisme vient contrebalancer cette vision.

Deux exemples de militantisme sur Internet

Wikileaks

C’est une association à but non lucratif lancé en décembre 2006 dont le site web est un lanceur d'alerte publie des documents ainsi que des analyses politiques et sociales. Sa raison d'être est de donner une audience aux fuites d'information, tout en protégeant ses sources.

En novembre 2010 , le site affirme : "les principes généraux sur lesquels notre travail s'appuie sont la protection de la liberté d'expression et de sa diffusion par les médias, l'amélioration de notre histoire commune et le droit de chaque personne de créer l'histoire. Nous dérivons ces principes de la Déclaration universelle des droits de l'homme. En particulier, l'article 19 inspire le travail de nos journalistes et autres volontaires. "

Les réactions que suscite WikiLeaks sont contrastées. La plupart de ses publications déclenchent de violentes polémiques et des intimidations au plus haut niveau. Le site a également dû faire face à des problèmes techniques et financiers qui menacent son existence même. Cependant, son action trouve aussi des défenseurs, y compris dans les pays francophones : le Parti pirate suédois qui, à l'été 2010, a proposé d'héberger gracieusement WikiLeaks ; Reporters sans frontières qui, en décembre 2010, a dénoncé la censure infligée à WikiLeaks ; La Quadrature du Net, citée par Julian Assange durant son séjour dans sa résidence surveillée en Angleterre, etc.

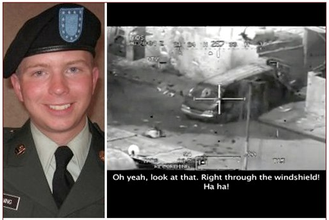

Parmi les événements notables de Wikileaks, il y a l’histoire de Bradley Manning. En avril 2010, WikiLeaks donne à voir une vidéo du raid aérien du 12 juillet 2007 à Bagdad titrée Collateral Murder ; le 7 juillet, les autorités américaines désignent Bradley Manning comme l'informateur de WikiLeaks. Au lendemain de sa condamnation, Manning déclare être transgenre et entame des démarches pour changer d'identité et prendre le prénom de Chelsea. Le 23 avril 2014, la justice américaine reconnaît le changement de nom de Manning, qui s'appelle désormais officiellement Chelsea Elizabeth Manning tout en demeurant légalement considérée comme un homme. En février 2015, l'armée autorise Manning à entamer son traitement hormonal, et le mois suivant, la Cour d'appel de l'US Army statue que Chelsea Manning doit être désignée via des pronoms féminins ou neutres.

Le 17 janvier 2017, l'administration Obama décide de commuer la peine de Manning, rendant possible sa libération le 17 mai 2017.

C'est le magazine Wired qui annonce le premier l'arrestation de Manning : le 6 juin un article cosigné par Kevin Poulsen raconte comment Manning aurait provoqué son arrestation par ses propres révélations qui furent ultérieurement rapportées aux autorités par son interlocuteur, Adrian Lamo. L'article précise que ni le Département d'Etat, ni le FBI ni l'Armée n'avaient encore confirmé cette arrestation. Le 7 juin, l'Armée publie un très bref communiqué sur cette affaire. Le lendemain, le magazine Wired rapporte que les autorités américaines s'interrogent sur la responsabilité de Manning dans la publication de 260 000 câbles diplomatiques. Le Département d'État n'avait pas alors la certitude que les dépêches aient été déjà transmises à Wikileaks. Début juin, Manning n'est pas encore officiellement accusé ; suspect, il fait l'objet d'une enquête tout en étant détenu au Koweït en vue d'un futur jugement.

Le 25 juillet 2010, Wikileaks rend public les Afghan War Diaries, dont la source est désignée dès le lendemain comme étant B. Manning.

À partir du 21 mai 2010, Manning aurait eu des conversations en ligne avec Adrian Lamo. Manning aurait expliqué au hacker Adrian Lamo avec qui il avait sympathisé, qu'il aurait publié la vidéo titrée Collateral Murder. Lamo ayant eu par le passé des ennuis avec la justice américaine, prend alors peur, craignant d’être de nouveau suspecté pour complicité. Il le dénonce au FBI et envoie également une copie de ses discussions par mails avec le soldat au magazine Wired, qui en publie des extraits. Ce geste a aussi été interprété comme une manipulation de Lamo de manière à obtenir la confession de Manning, le hacker ayant admis s'être présenté comme un pasteur et comme un journaliste, faisant croire à Manning que tout ce qu'il lui disait serait couvert par le secret de la confession et le secret professionnel.

Anonymous

C’est un mouvement hacktiviste, se manifestant notamment sur Internet.

Le nom de ce collectif est considéré comme un mot fourre-tout désignant des membres de certaines communautés d'internautes agissant de manière anonyme dans un but particulier (souvent pour défendre la liberté d'expression).

Les actions informatiques et physiques attribuées à Anonymous sont entreprises par des activistes non identifiés. Lors des manifestations physiques du collectif, les membres sont généralement masqués4. Ils se présentent comme des défenseurs du droit à la liberté d'expression sur Internet et en dehors.

Après une série de manifestations controversées, hautement publiées et d'attaques informatiques par Anonymous en 2008, les incidents liés à ce groupe ont fortement augmenté. En considération de ces capacités, Anonymous a été présenté par la chaîne télévisée américaine CNN comme étant l'un des trois principaux successeurs de WikiLeaks.

Depuis la création du groupe, les membres d'Anonymous manifestent et dénoncent ce qu'ils considèrent être des atteintes à la liberté d'expression, encourageant ainsi à la désobéissance civile. Leur première grande action, un raid informatique qu'ils avaient organisé, se déroule en 2006, puis une deuxième fois en 2007, sur Habbo, l'hôtel virtuel en ligne. Les utilisateurs se sont inscrits sur le site et se sont représentés sous l'avatar d'individus noirs, habillés en gris, avec une coupe de cheveux afros et bloquaient l'entrée de la piscine de l'hôtel déclarant qu'elle était "fermée à cause du SIDA", floodant le site internet.

Depuis 2012, aux États-Unis, les Anonymous ont participé à deux campagnes afin que la lumière soit faite dans des affaires de viol en dépit d’un contexte local d’omerta et de passivité des autorités : à Steubenville et à Maryville.

Le 8 janvier 2015, après la fusillade au siège de Charlie Hebdo, les Anonymous ont affirmé vouloir venger le journal satirique. Ils prévoient d'attaquer des sites Internet d'organisations terroristes et des comptes Twitter appartenant à des militants de Daesh ou à des prêcheurs radicaux.

Les membres d'Anonymous ne font pas partie d'un groupe précis : aussi n'importe qui peut se revendiquer de leur mouvement. Les actions des individus qui revendiquent une appartenance à Anonymous sont donc parfois confondues avec celles de pirates malintentionnés surnommés black hats, chapeaux noirs en français, alors qu'ils sont considérés par certains observateurs comme moins fins et éduqués que ces derniers. Le journaliste Christophe Barbier avait par ailleurs sévèrement critiqué l'anonymat de l'organisation en déclarant : "On n'aime pas bien les lettres anonymes, il faut avoir le courage d'apparaître au grand jour et de ne pas faire les coups en douce. "Il a aussi été mis en avant que le groupe se bat pour la liberté d'expression et l'anonymat sur internet, mais utilise souvent des moyens d'actions allant à l'encontre de cette idée (comme l'attaque par déni de service ou le défacement).

En conclusion, le militantisme peut apparaître comme la forme d'investigation et d'expression la plus importante qui soit, donnant de ce fait à Internet un rôle crucial au partage et la transparence des informations si importantes pour les régimes démocratiques.

Images sources

Figure 1. : http://internetmonamour.fr/les-grandes-enseignes-sinvitent-sur-internet/

Figure 2. : http://www.voyageons-autrement.com/bienvenue-en-utopie

Figure 3. : https://plus.google.com/+Netyscom-OneBusiness/posts/epRsCfXGnjD

Figure 4. : Panopticon

1) https://www.utilitarianism.com/panopticon.html ;

3) https://rampages.us/prntdvsualnrrtve/2015/11/18/panopticon/ ;

4) https://en.wikipedia.org/wiki/Panopticon

Figure 5. : https://fr.pinterest.com/pin/436638126344280138/

Figure 6. : http://lesmoutonsrebelles.com/edward-snowden-affirme-que-ben-laden-serait-toujours-en-vie/

Figure 7. https://www.quora.com/What-is-deep-web-and-tor-How-to-browse-the-deep-web

Figure 8. : http://www.geek.com/news/wikileaks-julian-assange-signs-1-3-million-book-deal-1302192/

Figure 9. : https://philebersole.wordpress.com/tag/bradley-manning-court-martial/

Figure 10. : http://www.journaldugeek.com/2012/07/30/anonymous-est-il-une-marque/